Araştırmacılar Intel’in koşullu dal tahmincisini hedef alan yeni saldırı yöntemlerini açıkladı

Araştırmacılar, üst düzey ağlarda bulunan koşullu dallanma tahmincisini hedef alan iki yeni saldırı türü buldular. Intel işlemciler şu anda kullanımda olan milyarlarca işlemcinin güvenliğini tehlikeye atmak için istismar edilebilir.

California San Diego Üniversitesi’ndeki bilgisayar bilimcilerinin liderliğindeki çok üniversiteli ve endüstri araştırma ekibi, çalışmalarını 2024 ACM ASPLOS Konferansı’nda sunacak. “Yol Bulucu: Koşullu Dal Tahmincisinden Yararlanan Yüksek Çözünürlüklü Kontrol Akışı Saldırıları” başlıklı makale, UC San Diego, Purdue Üniversitesi, Georgia Tech, Kuzey Carolina Üniversitesi Chapel Hill ve Google’dan bilim adamlarının bulgularına dayanmaktadır.

Yeni saldırılar Intel işlemcilerini hedef alıyor

“Pathfinder: Koşullu Dallanma Tahmincisinden Yararlanan Yüksek Çözünürlüklü Kontrol Akışı Saldırıları”, kullanımda olan milyarlarca Intel işlemciyi tehlikeye atabilecek iki yeni saldırının ayrıntılarını veriyor. Hem şube sırasını hem de şube adreslerini izleyen Yol Geçmişi Kaydı adı verilen şube tahmincisindeki bir özelliği hedef alan ilk benzersiz saldırıyı keşfederler. Sonuç olarak, dallanma öngörücünün tam yapısına ilişkin öngörüden yoksun olan önceki saldırılara kıyasla daha fazla bilgi, daha kesin bir şekilde açığa çıkar.

Araştırmaları, Intel ve Advanced Micro Devices’ın (AMD) araştırmacıların dile getirdiği endişeleri ele almasına ve kullanıcılara güvenlik sorunları hakkında tavsiyelerde bulunmasına yol açtı. Intel bir Güvenlik Duyurusu yayınlamaya hazırlanırken, AMD bir Güvenlik Bülteni yayınlayacak.

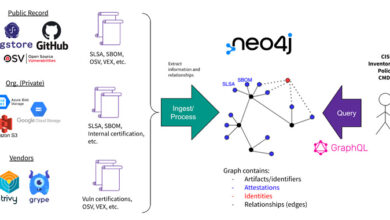

Yazılımda, programlar değişen veri değerlerine bağlı olarak farklı yollarda gezindikçe sık dallanma meydana gelir. Bu dalların “alınmış” veya “alınmamış” yönü, yürütülen program verilerine ilişkin önemli bilgiler sağlar. Dalların modern işlemci performansı üzerindeki önemli etkisi göz önüne alındığında, “dal tahmincisi” olarak bilinen önemli bir optimizasyon kullanılır. Bu tahminci, tahmin tablolarında depolanan geçmiş geçmişlere atıfta bulunarak gelecekteki şube sonuçlarını tahmin eder. Önceki saldırılar, belirli adreslerdeki son şube eğilimlerini ayırt etmek için bu tablolardaki girişleri analiz ederek bu mekanizmadan yararlanıyordu.

Bu yeni çalışmada araştırmacılar, tahmin tablolarını indekslemek için modern tahmincilerin Yol Geçmişi Kaydı (PHR) kullanımından yararlanıyor. PHR, güncel Intel mimarilerinde alınan son 194 şubenin adreslerini ve kesin sırasını kaydeder. Araştırmacılar, PHR’yi yakalamaya yönelik yenilikçi tekniklerle yalnızca en güncel sonuçları değil aynı zamanda her dalın sonucunu sıralı bir şekilde yakalama becerisini ortaya koyuyor.

Dikkat çekici bir şekilde, tüm şubelerin küresel sıralamasını ortaya çıkarıyorlar. PHR’nin tipik olarak en güncel 194 şubeyi korumasına rağmen, araştırmacılar çok daha uzun bir geçmişi ortaya çıkarmak için gelişmiş bir teknik sunuyorlar.

“Yaygın olarak kullanılan görüntü kütüphanesi libjpeg tarafından işlenirken gizli görüntüleri sızdırmak için bu yöntemi kullanarak on binlerce dalın dizilerini kesin bir sırayla başarıyla yakaladık” dedi. Hosein Yavarzadeh UC San Diego Bilgisayar Bilimi ve Mühendisliği Bölümü doktora öğrencisi ve makalenin baş yazarı.

Hayalet tarzı zehirlenme saldırısı endişeleri artırıyor

Araştırmacılar ayrıca, saldırganların kurban kodunda karmaşık dal yanlış tahmin kalıpları oluşturmasına olanak tanıyan, olağanüstü derecede hassas Spectre tarzı bir zehirleme saldırısı da sunuyor. UC San Diego Bilgisayar Bilimi Profesörü, “Bu manipülasyon kurbanın istenmeyen kod yollarını yürütmesine ve gizli verilerinin yanlışlıkla açığa çıkmasına neden oluyor” dedi. Dekan Tullsen.

Tullsen, “Önceki saldırılar tek bir dalı veya birden çok kez yürütülen bir dalın ilk örneğini yanlış yönlendirebilirken, artık o kadar hassas bir kontrole sahibiz ki bir dalın binlerce kez alınan 732. örneğini yanlış yönlendirebiliriz” diye ekledi.

Ekip, bir şifreleme algoritmasını geçici olarak daha erken çıkmaya zorlayarak, azaltılmış yuvarlak şifreli metnin açığa çıkmasına neden olan bir kavram kanıtı sunuyor. Bu gösteri aracılığıyla, gizli AES şifreleme anahtarının çıkarılması yeteneğini gösteriyorlar.

“Pathfinder, hemen hemen her kurban programındaki hemen hemen her dalın sonucunu ortaya çıkarabilir, bu da onu şu ana kadar gördüğümüz en hassas ve güçlü mikro mimari kontrol akışı çıkarma saldırısı haline getiriyor” dedi. Kazem Taram Purdue Üniversitesi’nde bilgisayar bilimleri alanında yardımcı doçent ve UC San Diego bilgisayar bilimleri doktora mezunu.

Bu çalışma Hava Kuvvetleri Bilimsel Araştırma Ofisi (FA9550-20-1-0425) tarafından kısmen desteklenmiştir; Savunma İleri Araştırma Projeleri Ajansı (W912CG-23-C-0022 ve HR00112390029); Ulusal Bilim Vakfı (CNS-2155235, CNS-1954712 ve CAREER CNS-2048262); Alfred P. Sloan Araştırma Bursu; ve Intel, Qualcomm ve Cisco’dan hediyeler.

Sorumlu açıklama

Araştırmacılar, makalede özetlenen güvenlik bulgularını Kasım 2023’te hem Intel’e hem de AMD’ye iletti. Intel, etkilenen diğer donanım/yazılım satıcılarını sorunlar hakkında bilgilendirdi. Hem Intel hem de AMD, makalede dile getirilen endişeleri bir Güvenlik Duyurusu ve bir Güvenlik Bülteni (AMD-SB-7015) sırasıyla. Bulgular, Güvenlik Açığı Bilgileri ve Koordinasyon Ortamı (VINCE), Vaka VU#157097: Saldırı İlkelleri Sınıfı, Üst Düzey Intel CPU’larda Verilerin Açığa Çıkmasını Etkinleştiriyor.