Çinli Hackerlar Son Siber Casusluk Saldırılarında ScanBox Çerçevesini Kullandı

Çinli bir grup tarafından yürütülen aylarca süren bir siber casusluk kampanyası, kurbanları hakkında bilgi toplamak ve stratejik hedeflerine ulaşmak için keşif kötü amaçlı yazılımlarıyla birkaç kuruluşu hedef aldı.

Kurumsal güvenlik şirketi Proofpoint, “Bu son kampanyanın hedefleri Avustralya, Malezya ve Avrupa’nın yanı sıra Güney Çin Denizi’nde faaliyet gösteren kuruluşları kapsıyordu” söz konusu PwC ile ortaklaşa yayınlanan bir yayında açıkladı.

Hedefler, Güney Çin Denizi’ndeki rüzgar türbini filolarının bakımını yürüten yerel ve federal Avustralya Devlet kurumları, Avustralya haber medyası şirketleri ve küresel ağır sanayi üreticilerini kapsamaktadır.

Proofpoint ve PwC, izinsiz girişleri, iki şirket tarafından sırasıyla TA423 ve Red Ladon isimleriyle takip edilen ve aynı zamanda APT40 ve Leviathan olarak da bilinen bir tehdit aktörüne bağladı.

APT40, 2013’ten beri aktif olduğu bilinen ve öncelikli olarak Güney Çin Denizi’ne odaklanan Asya-Pasifik bölgesinde çarpıcı oluşumlara sahip Çin merkezli, casusluk güdümlü bir tehdit aktörüne verilen addır. Temmuz 2021’de ABD hükümeti ve müttefikleri bağlı Çin Devlet Güvenlik Bakanlığı’na (MSS) muhalifler.

Saldırılar, 12 Nisan ile 15 Haziran arasında, Avustralya medya firmaları gibi görünen URL’leri kullanan çeşitli kimlik avı kampanyası dalgaları biçimini aldı.

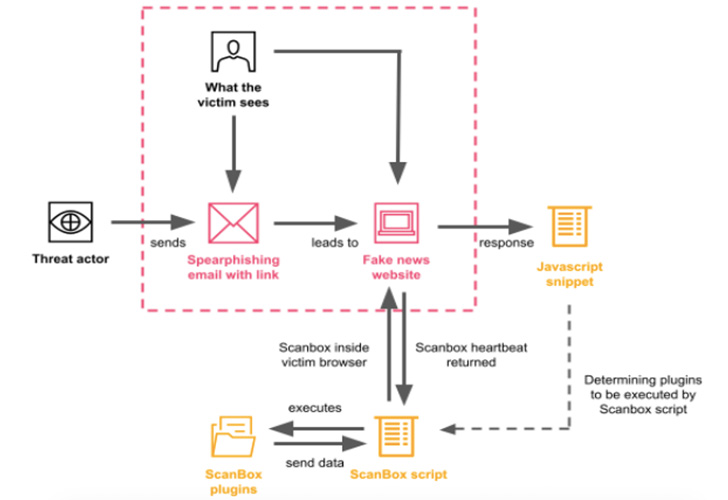

Hedefler tarafından ziyaret edildiği bilinen meşru bir web sitesine kötü amaçlı JavaScript kodunun bulaştığı sulama delikleri veya stratejik web uzlaşmalarının aksine, APT40 etkinliği, kötü amaçlı yazılımı iletmek için kullanılan, aktör tarafından kontrol edilen bir alandan yararlanır.

Araştırmacılar, “Tehdit aktörü, kötü niyetli etki alanına bir URL sağlayarak ve web sitesini görüntülemeye veya web sitesinin yayınlayacağı araştırma içeriğini paylaşmaya yönelik hedef talep ederek, genellikle kurgusal medya yayını ‘Avustralya Sabah Haberleri’nin bir çalışanı gibi görünecekti” dedi.

Bu, tehdit aktörlerinin kurbanlarının profilini çıkarmasına ve bir sonraki aşama yüklerini ilgili hedeflere ulaştırmasına olanak tanır. Çin merkezli birkaç hack grubu arasında özel olarak paylaşıldığı da biliniyor. HUI loader, PlugX ve ShadowPad.

ScanBox kullanılarak daha önce gözlemlenen bazı önemli tehdit aktörleri şunlardır: APT10 (aka Kızıl Apollo veya Taş Panda), APT27 (aka Elçi Panda, Şanslı Fare veya Red Phoenix) ve TA413 (Şanslı Kedi).

Ayrıca, kötü amaçlı yazılım tarafından kurbanın web tarayıcısından alınan ve yürütülen bir dizi eklenti, onun tuş vuruşlarını kaydetmesine, tarayıcının parmak izini almasına, yüklü tarayıcı eklentilerinin bir listesini toplamasına, virüslü makinelerle iletişim kurmasına ve bunların varlığını kontrol etmesine izin veren bir dizi eklentidir. Kaspersky Internet Security (KIS) yazılımı.

Bu, APT40’ın ScanBox’ı dağıtmak için sahte haber web sitelerini kullanma tarzını ilk kez benimsemesi değil.

İlginç bir şekilde, Nisan-Haziran saldırıları, Malezya ve Avustralya merkezli kuruluşların yanı sıra Mart 2021’den Mart 2022’ye kadar Güney Çin Denizi’ndeki açık deniz enerji projeleriyle potansiyel olarak ilgili küresel şirketleri hedef alan aynı tehdit aktörüyle bağlantılı sürekli bir kimlik avı etkinliğinin bir parçasıdır.

Bu saldırılar, daha sonra Meterpreter kabuk kodunun kodlanmış sürümlerini almak için bir kanal görevi gören bir birinci aşama indirici sağlamak için kötü niyetli RTF belgelerini kullandı.

Mart 2022’deki bu kampanyanın kurbanlarından biri, Tayvan Boğazı’ndaki açık deniz rüzgar çiftliklerinde kullanılan Avrupalı bir ağır ekipman üreticisiydi.

Hepsi bu değil. APT40 ayrıca, Avustralya Siber Güvenlik Merkezi’nin (ACSC) Kopyala-Yapıştır Uzlaşmasının arkasında olduğuyla ilişkilendirilmiştir.

Araştırmacılar, “Bu tehdit aktörü, savunma ve sağlık hizmetleri de dahil olmak üzere Avustralya’nın yerel hedefleriyle paralel olarak Güney Çin Denizi’nde enerji araştırması yapan kuruluşlara tutarlı bir şekilde odaklandığını gösterdi.” Dedi.