Siber suçlular, pandemi sonrası dünyada her zamanki gibi işlerine dönüyor

Proofpoint’e göre 2022, dünyanın siber suçluları için her zamanki gibi işlerine dönüş oldu.

COVID-19 tıbbi ve ekonomik programları yavaşlamaya başladığında, saldırganlar hayatlarını kazanmanın yeni yollarını bulmak zorunda kaldılar. Sosyal mühendislik becerileri, bir zamanlar karmaşık olan saldırı tekniklerini ticarileştirme ve beklenmedik yerlerde yaratıcı bir şekilde yeni fırsatlar arama.

Tehdit aktörleri arasında yaratıcılık

Bulut kiracılarına yönelik kaba kuvvet ve hedefli saldırıları ölçeklendirmekten, konuşmaya dayalı smishing saldırılarındaki artışa ve çok faktörlü kimlik doğrulamanın yaygınlaşmasına (MFA) bypass, siber saldırı ortamı 2022’de birçok cephede önemli gelişmelere tanık oldu.

“Microsoft 365’in tipik bir kuruluşun saldırı yüzeyinin büyük bir yüzdesini oluşturmasıyla, Office makrolarından OneNote belgelerine kadar bu platformun yaygın şekilde kötüye kullanılması, tehdit ortamının ana hatlarını şekillendirmeye devam ediyor” dedi. Ryan Kalember EVP, siber güvenlik stratejisi, Proofpoint.

“Güvenlik kontrolleri yavaş yavaş iyileşirken, tehdit aktörleri de bypass’larını yeniledi ve ölçeklendirdi; Örneğin, bir zamanlar kırmızı takımların alanı olan MFA baypas ve telefon odaklı saldırı teslimi gibi teknikler artık olağan hale geldi. Pek çok tehdit aktörü hala denemeler yaparken, aynı kalan şey, saldırganların insanları sömürmesi ve günümüzün saldırı zincirindeki en kritik değişkendir.” Kalember’i ekledi.

Çok faktörlü kimlik doğrulama baypası gibi karmaşık tekniklerden telefon odaklı saldırı teslimine ve yalnızca saldırganın cazibesine dayanan konuşma tehditlerine kadar 2022, çeşitli saldırı zincirleri ve hızla test edilip atılan dağıtım mekanizmaları nedeniyle tehdit aktörleri arasında benzeri görülmemiş bir yaratıcılık yılıydı.

Microsoft bunları engellemek için denetimler sunduktan sonra Office makro kullanımı çöktü

Popüler bir kötü amaçlı yazılım dağıtım yöntemi olarak neredeyse otuz yıllık hizmetin ardından, Microsoft’un yazılımının web’den indirilen dosyaları işleme biçimini güncellemesinin ardından Office makrolarının kullanımı nihayet azalmaya başladı.

Değişiklikler, tehdit aktörlerinin hedefleri tehlikeye atmak için alternatif teknikler aramaya yönelik devam eden bir deney telaşını başlattı.

Saldırganların zararsız gibi görünen mesajlar göndermesiyle başlayan, konuşma yoluyla vurma ve domuz kesme tehditleri geçen yıl arttı. Mobil alanda, hacimde on iki kat artış yaşayan, yılın en hızlı büyüyen tehdidi oldu.

Ve telefon odaklı saldırı teslimi (TOAD) ayda 13 milyon mesajla zirve yaptı. Devlet destekli birkaç APT aktörü, haftalar ve aylar boyunca yakınlık kurmak için hedefleriyle iyi niyetli mesajlar alışverişinde bulunmak için önemli ölçüde zaman harcadı.

Kullanıma hazır MFA kimlik avı kitlerini atlar

Çoğu kuruluş, altyapıları kuruluşların güvendiği sayısız meşru hizmeti barındıran tanınmış bulut devleri Microsoft ve Amazon’dan kaynaklanan tehditlerle karşı karşıya kaldı.

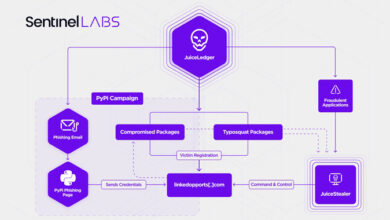

SocGholish’in (TA569) arkasındaki tehdit aktörü, arabadan indirmeleri ve sahte tarayıcı güncellemelerini içeren yeni bir dağıtım yöntemiyle, yalnızca arabadan indirmeler yoluyla kötü amaçlı yazılım dağıtmak için web sitelerine giderek daha fazla bulaşabiliyor ve kurbanları sahte tarayıcı güncellemeleri yoluyla indirmeleri için kandırıyor. SocGholish kötü amaçlı yazılımını barındıran birçok site, onu barındırdıklarından habersizdir ve bu da dağıtımını daha da artırır.

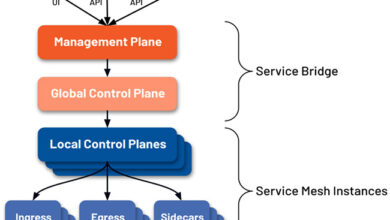

Bulut tehditleri her yerde bulunur hale geldi

Bulut kiracılarının %94’ü her ay bir hassas veya kaba kuvvet bulut saldırısı tarafından hedefleniyor, bu da e-posta ve mobil vektörlerle eşit bir sıklık gösteriyor. Başta parola püskürtme olmak üzere kaba kuvvet saldırılarının sayısı, 2022’de aylık ortalama 40 milyondan 2023’ün başlarında yaklaşık 200 milyona yükseldi.

Büyük markalara olan aşinalığı ve güveni kötüye kullanmak, toplum mühendisliğinin en basit biçimlerinden biridir: Microsoft ürünleri ve hizmetleri, kötüye kullanılan markalar arasında ilk beşte dördünü işgal etti ve Amazon en çok kötüye kullanılan marka oldu.

Yanlış yapılandırılmış veya “gölge” yönetici kimliklerinin %40 kadarı, ayrıcalıkları yükseltmek için bir alan parolasının sıfırlanması gibi tek bir adımda kullanılabilir. Ve gölge yöneticilerin %13’ünün, saldırganların kimlik bilgilerini toplamasına ve kurumsal sistemlere erişmesine izin veren etki alanı yöneticisi ayrıcalıklarına sahip olduğu bulundu. Uç noktaların yaklaşık %10’u korumasız ayrıcalıklı bir hesap parolasına sahiptir ve açığa çıkan hesapların %26’sı etki alanı yöneticileridir.

Pandemi sonrası tehdit ortamı

2022’de 25 milyondan fazla mesaj göndermesine rağmen – en önde gelen ikinci tehdit aktörünün hacminin iki katından fazla – Emotet’in varlığı aralıklı oldu ve grup ayrıca pandemi sonrası tehdit ortamına uyum sağlama konusunda uyuşukluk belirtileri gösteriyor.

Mali kaynaklı suç, pandemi sonrası tehdit ortamına büyük ölçüde hakim olsa da, Gelişmiş Kalıcı Tehdit (APT) aktörü tarafından yapılacak tek bir aykırı saldırının büyük bir etkisi olabilir: Rusya bağlantılı bir APT grubu olan TA471’in hem kurumsal hem de hükümet casusluğu, bu aktörü APT mesaj hacmi çizelgelerinin en üstüne çıkardı.

Çin devletiyle uyumlu bir APT aktörü olan TA416, en aktif olanlardan biriydi. Özellikle TA416’nın önemli yeni kampanyaları, Rusya-Ukrayna savaşı mülteci ve göçmen hizmetlerinde yer alan Avrupa diplomatik kuruluşlarını hedef alıyor.