Saldırganlar, büyük ölçekli kripto madenciliği ve spam kampanyaları başlatmak için OAuth uygulamalarını kötüye kullanıyor

Saldırganlar, yüksek ayrıcalıklı Microsoft hesaplarını ele geçiriyor ve OAuth uygulamalarını kötüye kullanarak çeşitli mali amaçlı saldırılar gerçekleştiriyor.

OAuth uygulamalarını kötüye kullanma

OAuth, oturum açma kimlik bilgilerini kullanmak zorunda kalmadan uygulamaların sunucu kaynaklarına erişmesine izin vermek için belirteçler kullanan açık standartlı bir kimlik doğrulama protokolüdür.

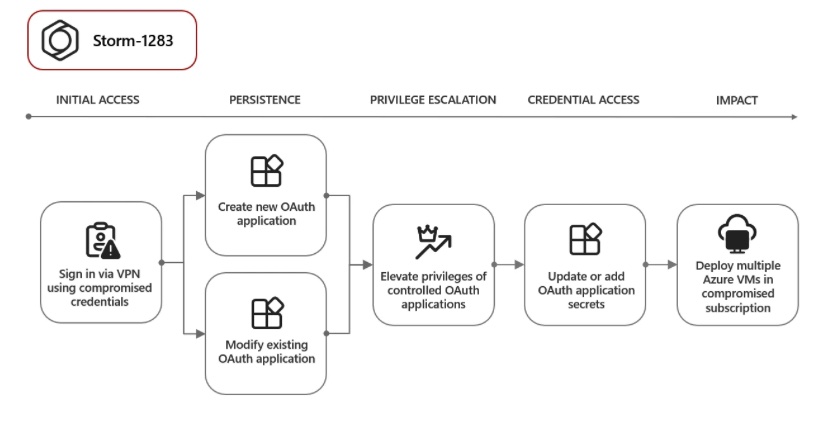

Microsoft Tehdit İstihbaratı, saldırganların OAuth uygulamaları oluşturma, değiştirme ve yüksek ayrıcalıklar verme izinlerine sahip, güvenliği zayıf hesapların güvenliğini tehlikeye atmasıyla (kimlik avı veya parola püskürtme yoluyla) başlayan bir dizi saldırı gözlemledi.

Analistler, daha sonra kötü amaçlı etkinlikleri gizlemek ve başlangıçta güvenliği ihlal edilen hesaba erişimi kaybetseler bile uygulamalara erişimi sürdürmek için bu uygulamaları kötüye kullanabileceğini belirtti.

Kripto madenciliği, kimlik avı ve spam

Tespit edilen saldırılardan birinde saldırganlar, kripto para madenciliği için kullanılan sanal makineleri (VM’ler) dağıtmak için bir OAuth uygulaması oluşturdu.

Ele geçirilen hesap onlara şunları yapma olanağı verdi:

- VPN aracılığıyla oturum açın

- Microsoft Entra ID’de yeni bir tek kiracılı OAuth uygulaması oluşturun ve uygulamaya bir dizi gizli dizi ekleyin

- Güvenliği ihlal edilmiş hesabı kullanan etkin aboneliklerden birine uygulama için “Katkıda Bulunan” rolü izni verin

- Mevcut iş kolu OAuth uygulamalarını kullanın (bu uygulamalara ek kimlik bilgileri kümesi ekleyerek)

“Aktör başlangıçta mevcut uygulamalardan birini kullanarak aynı güvenliği ihlal edilmiş aboneliklerde küçük bir sanal makine seti kurdu ve kripto madencilik faaliyetini başlattı. Analistler, aktörün daha sonra yeni uygulamayı kullanarak daha fazla VM dağıtmak için geri döndüğünü belirtti.

“Hedeflenen kuruluşlar, aktörün etkinliğine ve saldırının süresine bağlı olarak saldırılardan 10.000 ila 1,5 milyon ABD Doları arasında değişen işlem ücretlerine maruz kaldı.”

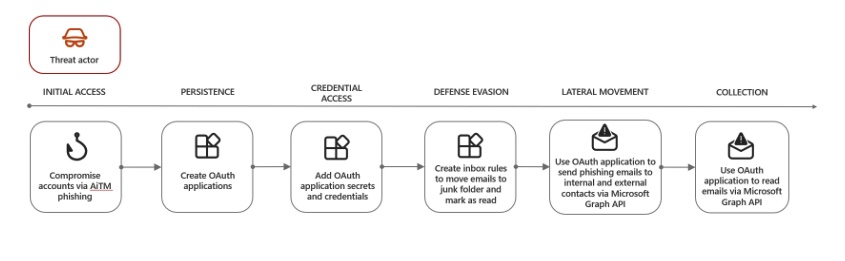

Başka bir saldırıda, OAuth uygulamaları oluşturduktan sonra saldırganlar, ortadaki rakip (AiTM) kimlik avı kitini kullanarak kimlik avı e-postaları göndermeye başladı. Bu onların kullanıcının oturum çerezi jetonunu çalmasına ve oturum çerezi yeniden oynatma faaliyeti gerçekleştirmesine olanak sağladı.

Bazı durumlarda saldırganlar, ödemelerden veya faturalardan bahseden e-postaları bulmak için ele geçirilen hesapları kullandı; böylece kendilerini e-posta görüşmesine dahil edebilir ve ödemeleri kendi banka hesaplarına yönlendirebilirler.

Diğer örneklerde, saldırganların kalıcılık kazanmak için çok kiracılı OAuth uygulamaları oluşturduğu, yeni kimlik bilgileri eklediği, e-postaları önemsiz klasörüne taşımak ve bunları okundu olarak işaretlemek için gelen kutusu kuralları oluşturduğu ve Microsoft Graph API aracılığıyla e-postaları okuduğu veya kimlik avı e-postaları gönderdiği görüldü.

Araştırmacılar, “Analiz sırasında, tehdit aktörünün, güvenliği ihlal edilmiş birden fazla kullanıcı hesabı kullanarak farklı kiracılar arasında yaklaşık 17.000 çok kiracılı OAuth uygulaması oluşturduğunu gözlemledik” dedi ve tehdit aktörü tarafından oluşturulan kötü amaçlı OAuth uygulamalarının 927.000’den fazla kimlik avı e-postası gönderdiğini ekledi.

OAuth uygulamaları sıklıkla (ab) kullanılır

Bu saldırılarda, ele geçirilen hesaplarda kalıcılık sağlamak ve saldırıları genişletmek için OAuth uygulamalarından yararlanılırken, saldırganların aynı zamanda OAuth uygulamalarından da yararlandıkları biliniyor.

Microsoft’un tehdit analistleri, savunucuların ve tehdit avcılarının bu en son saldırılarla ilgili şüpheli etkinlikleri kontrol etmelerine yardımcı olmak için tespitleri ve avlanma kılavuzlarını paylaştı.