MetaStealer kötü amaçlı yazılımı kurumsal macOS kullanıcılarını hedefliyor

Kurumsal macOS kullanıcıları, MetaStealer adı verilen yeni, bilgi çalan kötü amaçlı yazılım kullanan saldırganlar tarafından hedef alınıyor.

MetaStealer kötü amaçlı yazılımı

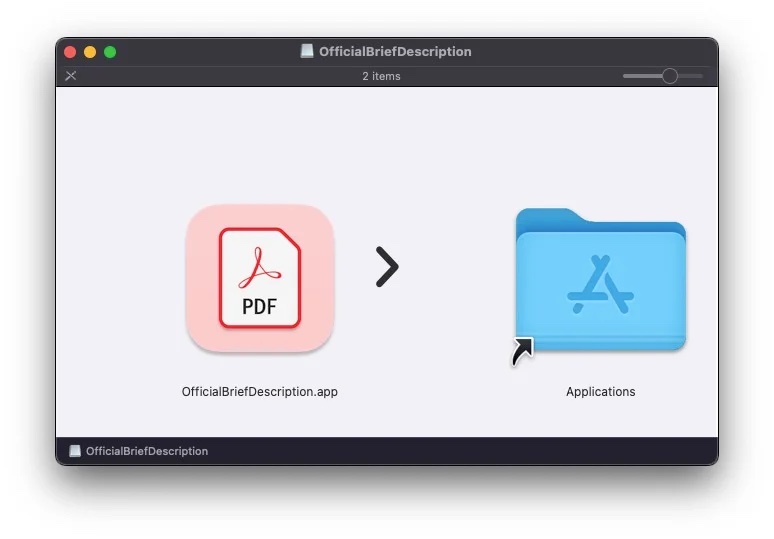

MetaStealer, kötü amaçlı disk görüntüsü biçiminde teslim edilir (.dmg).

Dosyaların adları – örneğin Reklamcılık referans şartları (MacOS sunumu).dmg Ve Brief_Presentation-Task_Overview-(SOW)-PlayersClub.dmg – ve “Resmi Kısa Açıklama” gibi kelimelerin eklenmesi, kötü amaçlı yazılım satıcılarının özellikle kurumsal macOS kullanıcılarının peşine düştüğünü gösteriyor.

Bazı MetaStealer sürümleri de Adobe dosyalarını veya yazılımlarını taklit ediyordu: AdobeOfficialBriefDescription.dmg Ve Adobe Photoshop 2023 (AI ile) installer.dmg gibi…

Bir MetaStealer örneği Maaş sözleşmesi ve gizlilik sözleşmesi Lucasprod.dmg dosya şuraya yüklendi: Yükleyicinin, müşteri gibi davranan birinin kendileriyle iletişime geçtiğine ve bu kişinin kendisine DMG dosyasını içeren şifre korumalı bir ZIP dosyası gönderdiğine dair yorumuyla birlikte. Açıldığında, PDF olarak gizlenmiş bir uygulamayı ortaya çıkaracaktır.

Tehdit araştırmacısı Phil Stokes, “MetaStealer disk görüntülerinin içindeki uygulamalar, geçerli bir macOS paketi oluşturmak için gereken minimum öğeleri içerir; yani bir Info.plist dosyası, bir simge görüntüsü içeren bir Kaynaklar klasörü ve kötü amaçlı yürütülebilir dosyayı içeren bir MacOS klasörü.” SentinelOne.

MetaStealer paketleri, macOS anahtar zincirine sızabilen, şifreleri ve dosyaları çalabilen, gizlenmiş Go tabanlı bir yürütülebilir dosya içerir. Kötü amaçlı yazılımın bazı sürümlerinin görünüşte Telegram ve Meta hizmetlerini hedef aldığını da belirtti.

Stokes, “İş kullanıcılarının bu şekilde özel olarak hedeflenmesi, daha çok torrent siteleri veya şüpheli üçüncü taraf yazılım dağıtıcıları aracılığıyla iş, üretkenlik veya diğer popüler yazılımların kırık sürümleri olarak dağıtıldığı görülen macOS kötü amaçlı yazılımı için biraz alışılmadık bir durum” dedi.

“İlginç bir şekilde, topladığımız tüm örnekler tek mimarili Intel x86_64 ikili dosyalarıdır, bu da bunların Apple’ın Apple silikon M1 ve M2 makinelerinde Intel’in yardımı olmadan çalışamayacakları anlamına gelir. [Apple’s translation software layer] Rosetta.”

Apple’ın kötü amaçlı yazılım engelleme aracı XProtect sınırlı koruma sunar: MetaStealer örneklerinin hepsini olmasa da bazılarını durdurur.

MacOS bilgi hırsızları çoğalıyor

MacOS cihazlarının kurumsal ortamlardaki popülaritesinin artmasıyla birlikte siber suçlular, macOS’a özel daha fazla kötü amaçlı yazılım geliştirmeye odaklanıyor.

Nisan 2023’te reklamı yapılan ve Google Ads aracılığıyla dağıtılan bir kötü amaçlı yazılım – bazı MetaStealer sürümlerinin TradingView kılığına girdiği görüldü.

Ancak ikisi de Go tabanlı olmasına ve kullanılmasına rağmen osascript Hata mesajlarını görüntülemek için araştırmacılar kod, altyapı ve dağıtım yönteminde başka benzerlikler fark etmediler.

“Her iki hırsızın arkasında aynı kötü amaçlı yazılım geliştirici ekibinin olabileceğini ve teslimattaki farklılıkların kötü amaçlı yazılımın farklı alıcılarından kaynaklanabileceğini göz ardı edemeyiz, ancak tamamen farklı kişilerin veya ekiplerin aynı hedefe ulaşmak için benzer teknikleri kullanması da aynı derecede mümkündür.” aynı hedefler,” diye tamamladı Stokes.