Ele geçirilmiş Linux SSH sunucuları DDoS saldırılarına, kripto madenciliğine girişir

Kötü yönetilen Linux SSH sunucularının güvenliği bilinmeyen saldırganlar tarafından ele geçiriliyor ve arka planda eş zamanlı olarak kripto para birimi madenciliği yaparken DDoS saldırılarına katılma talimatı veriliyor.

Tsunami DDoS botu

Kaiten olarak da bilinen Tsunami, bir DDoS türüdür. Bot sık sık Mirai ve Gafgyt gibi kötü amaçlı yazılım türleriyle birlikte dağıtılır.

Tsunami’yi diğer DDoS botlarından ayıran şey, onun bir internet aktarmalı sohbet işlevi görmesidir (IRC) bot, yani tehdit aktörüyle iletişim kurmak için IRC’yi kullanır.

“Tsunami’nin kaynak kodu herkese açık olduğundan çok sayıda tehdit aktörü tarafından kullanılıyor. Çeşitli kullanımları arasında en çok IoT cihazlarına yönelik saldırılarda kullanılır.

AhnLab’ın Güvenlik Acil Durum Müdahale Merkezi’nden (ASEC) araştırmacılar, “Tabii ki, sürekli olarak Linux sunucularını hedeflemek için de kullanılıyor” dedi.

Linux SSH sunucularına saldırı

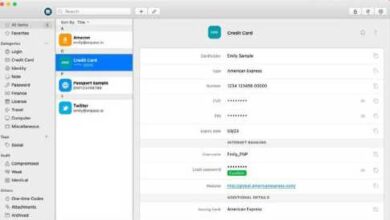

Bir tehdit aktörü yükseliyor. SSH kurulu olarak Linux sunucularında oturum açmak ve sunucuyu Tsunami ve ShellBot DDoS botları, XMRig CoinMiner programı ve günlükleri silmek ve değiştirmek için bir araç olan Log Cleaner ile donatmak.

“Yüklenen kötü amaçlı yazılımlar arasında, ‘anahtar’ dosyası, ek kötü amaçlı yazılımlar yükleyen indirici tipi bir Bash betiğidir. İndirici olmasının yanı sıra, virüslü sistemlerin kontrolünü ele geçirmek için bir arka kapı SSH hesabı kurmayı da içeren çeşitli ön görevleri de yerine getiriyor” diyor ASEC araştırmacıları.

Hem Tsunami hem de ShellBot, çalınan bilgileri C2 sunucusuna iletmek ve ondan talimatlar almak için IRC protokolünü kullanır.

Günlük Temizleyici muhtemelen kötü amaçlı etkinliği gizlemek ve ihlali araştırmak için gelecekteki girişimleri engellemek için yüklenmiştir. XMRig, kripto para madenciliği yapmak için kurulur.

Saldırı önleme ve temizleme

Bu tür saldırıları önlemek zor değil: yöneticiler güçlü, benzersiz parolalar seçmelidir; SSH hesaplarında çok faktörlü kimlik doğrulamayı etkinleştirin; ve kötü amaçlı erişim girişimlerini engellemek ve sisteme yetkisiz girişleri önlemek için güvenlik duvarları kurun.

Bir Linux sisteminin güvenliğinin ihlal edilmesi durumunda yöneticiler, sistemden kötü amaçlı yazılımları ve kötü niyetli betikleri ortadan kaldırmak için güvenlik araştırmacıları tarafından paylaşılan IoC’lerden yararlanmalıdır.

Bu özel saldırılarda, tehdit aktörleri, yöneticilerin birincil yönetici hesabının parolasını değiştirmesi durumunda sisteme erişimi sürdürmek için hatasız bir önlem olarak hizmet veren bir SSH arka kapı hesabı da oluşturur. O hesap da kaldırılmalı.

Son olarak, kötü amaçlı yazılımın C2 sunucularına iletişim trafiğinin engellenmesi, verilerin dışarı sızmasını ve talimatların teslim edilmesini önlemek için hayati önem taşır.