Saldırganlar kripto şirketlerine ve varlıklarına ulaşmak için yazılım firması Retool’u vurdu

Dahili iş yazılımı oluşturmaya yönelik popüler geliştirme platformunun arkasındaki şirket olan Retool, saldırganların tümü kripto endüstrisindeki 27 bulut müşterisinin hesaplarına erişmesine ve hesaplarını ele geçirmesine olanak tanıyan bir ihlale maruz kaldı.

CoinDesk raporu, Bilinen kurbanlardan biri Fortress Trust’tır, yani, dört müşterisi Retool tarafından oluşturulan bir portal aracılığıyla kripto fonlarına erişen kişiler.

Her şey bir SMS ile başladı

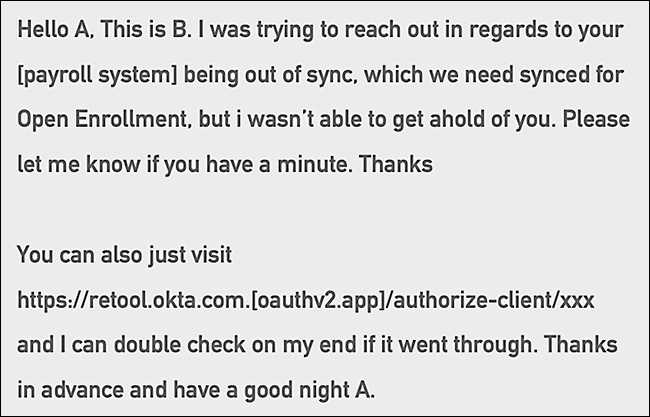

Saldırı, hedef odaklı kimlik avı metin mesajlarının bir dizi Retool çalışanına iletilmesiyle başladı. Şirkete göre yalnızca bir kişi bu plana kandı.

Şirketin BT departmanından geliyormuş gibi görünen sahte amaç, hedeflerin sahte bir Retool kimlik portalına giriş yapmasını sağlamaktı ve bu noktada saldırgan tarafından bir telefon çağrısı alacaklardı.

“Arayan kişi BT ekibinin üyelerinden biri olduğunu iddia etti ve çalışanımızın gerçek sesini taklit etti. Ses, ofisin kat planına, iş arkadaşlarına ve şirketin iç süreçlerine aşinaydı. Konuşma boyunca çalışan giderek daha fazla şüphelenmeye başladı ancak ne yazık ki saldırgana ek bir çok faktörlü kimlik doğrulaması sağladı,” Retool’un mühendislik başkanı Snir Kodesh Çarşamba günü paylaştı.

“Çağrı sırasında paylaşılan ek OTP tokenı kritikti çünkü saldırganın kendi kişisel cihazını çalışanın Okta hesabına eklemesine ve bu noktadan itibaren kendi Okta MFA’sını üretmesine olanak tanıdı. Bu onların aktif bir GSuite’e sahip olmalarını sağladı [i.e., Google Workspace] Bu cihazdaki oturum.”

Çalışanın MFA kodları Google hesabıyla senkronize edildiğinden, saldırgan artık o hesapta tutulan tüm MFA token’larına erişebiliyordu.

“Saldırgan, bu kodlarla (ve Okta oturumuyla) VPN’mize ve en önemlisi dahili yönetici sistemlerimize erişim sağladı. Bu onların belirli bir müşteri grubuna (tümü kripto endüstrisinde) hesap ele geçirme saldırısı gerçekleştirmelerine olanak sağladı” diyen Kodesh, saldırganın ayrıca Retool uygulamalarından bazılarını da araştırdığını ancak hangilerinin olduğunu belirtmediğini ekledi.

“Müşteri desteği sağlamak için kullanılan dahili bir Retool örneğimiz var; hesap ele geçirme işlemleri bu şekilde gerçekleştirildi. Bu örneğin kimlik doğrulaması bir VPN, SSO ve son bir MFA sistemi aracılığıyla gerçekleşir. Geçerli bir GSuite oturumu tek başına yeterli olmazdı.”

Kim suçlanacak?

Kodesh, “Sosyal mühendislik herkesi etkileyebilir” dedi ve “mükemmel bir eğitim ve bu saldırılara ilişkin farkındalık olsa bile hatalar meydana gelecektir.” Ayrıca Google’daki saldırının sorumluluğunu da üstlendi.

Şirket yakın zamanda şunları yayınladı: Google Authenticator senkronizasyon özelliği, MFA kodlarını bulutla senkronize eden ve etkinleştirilmeyen özelliğin etkinleştirilmesini kolaylaştıran.

“Maalesef Google sizi MFA kodlarınızı bulutla senkronize etmeye ikna etmek için koyu desenler kullanıyor ve çalışanımız gerçekten de bu ‘özelliği’ etkinleştirmiş. Bunu devre dışı bırakmak istiyorsanız ‘bulutla senkronizasyonu devre dışı bırakmanın’ net bir yolu yoktur; bunun yerine yalnızca “Google hesabının bağlantısını kaldır” seçeneği vardır. Kurumsal Google hesabımızda, bir yöneticinin Google Authenticator’ın senkronizasyon ‘özelliğini’ merkezi olarak devre dışı bırakmasının da bir yolu yoktur.” açıkladı.

“Bu Google güncellemesi sayesinde, önceden çok faktörlü kimlik doğrulama, sessizce (yöneticilere göre) tek faktörlü kimlik doğrulamaya dönüştü, çünkü Okta hesabının kontrolü Google hesabının kontrolüne yol açtı ve bu da depolanan tüm OTP’lerin kontrolüne yol açtı. Google Authenticator’da.”

Şirket, bir kimlik doğrulama uygulaması aracılığıyla iletilen tek seferlik şifreler yerine FIDO2 uyumlu bir donanım güvenlik anahtarı kullanmış olsaydı, bu özel sosyal mühendislik saldırısı, Cloudflare çalışanlarına yönelik benzer bir saldırıda olduğu gibi başarısız olacaktı.

Elbette bu ihlalden tamamen Google sorumlu tutulamaz; Retool’un uygulamaya koyduğu korumaları düzenli olarak incelemesi ve bunların hâlâ yeterli olup olmadığını değerlendirmesi gerekirdi. Sonuçta saldırganlar çok faktörlü kimlik doğrulamayı aşmanın yollarını buluyor bir süredir tehdit ortamı hızla değişiyor.

Saldırganlar sürekli olarak eski teknikleri geliştiriyor ve yenilerini uyguluyor (bunun için bir örnek: Bir BT çalışanının sesini taklit etmek için derin üretken yöntemler kullanmak).

Soruşturma sürüyor

Retool, ihlali derinlemesine araştırmak için kolluk kuvvetleri ve üçüncü taraf bir adli tıp firmasıyla birlikte çalışıyor.

Şu ana kadar 27 bulut müşterisinin etkilendiğini tespit ettiler (ve hepsini bilgilendirdiler), ancak şirket içi Retool müşterilerinin güvende kaldığını gördüler.

“Şirket içi Retool ‘sıfır güven’ ortamında çalışıyor ve Retool bulutuna güvenmiyor. Tamamen bağımsızdır ve bulut ortamından hiçbir şey yüklemez. Bu, bir saldırganın Retool bulutuna erişimi olmasına rağmen şirket içi müşterileri etkilemek için yapabileceği hiçbir şey olmadığı anlamına geliyordu.” diye belirtti Kodesh.

Öte yandan Fortress’in müşterileri görünüşe göre yaklaşık 15 milyon dolar kaybetti.