Microsoft Teams güvenlik açığı, saldırganların çalışanlara kötü amaçlı yazılım dağıtmasına olanak tanır

Güvenlik araştırmacıları, saldırganların kötü amaçlı yazılımları doğrudan çalışanların Microsoft Teams gelen kutusuna göndermesine olanak tanıyan bir hatayı ortaya çıkardı.

Jumpsec araştırmacısı Max Corbridge, “Microsoft Teams kullanan kuruluşlar, Microsoft’un kendi kuruluşlarının dışından kullanıcıların çalışanlarına ulaşmasına olanak tanıyan varsayılan yapılandırmasını devralır” dedi.

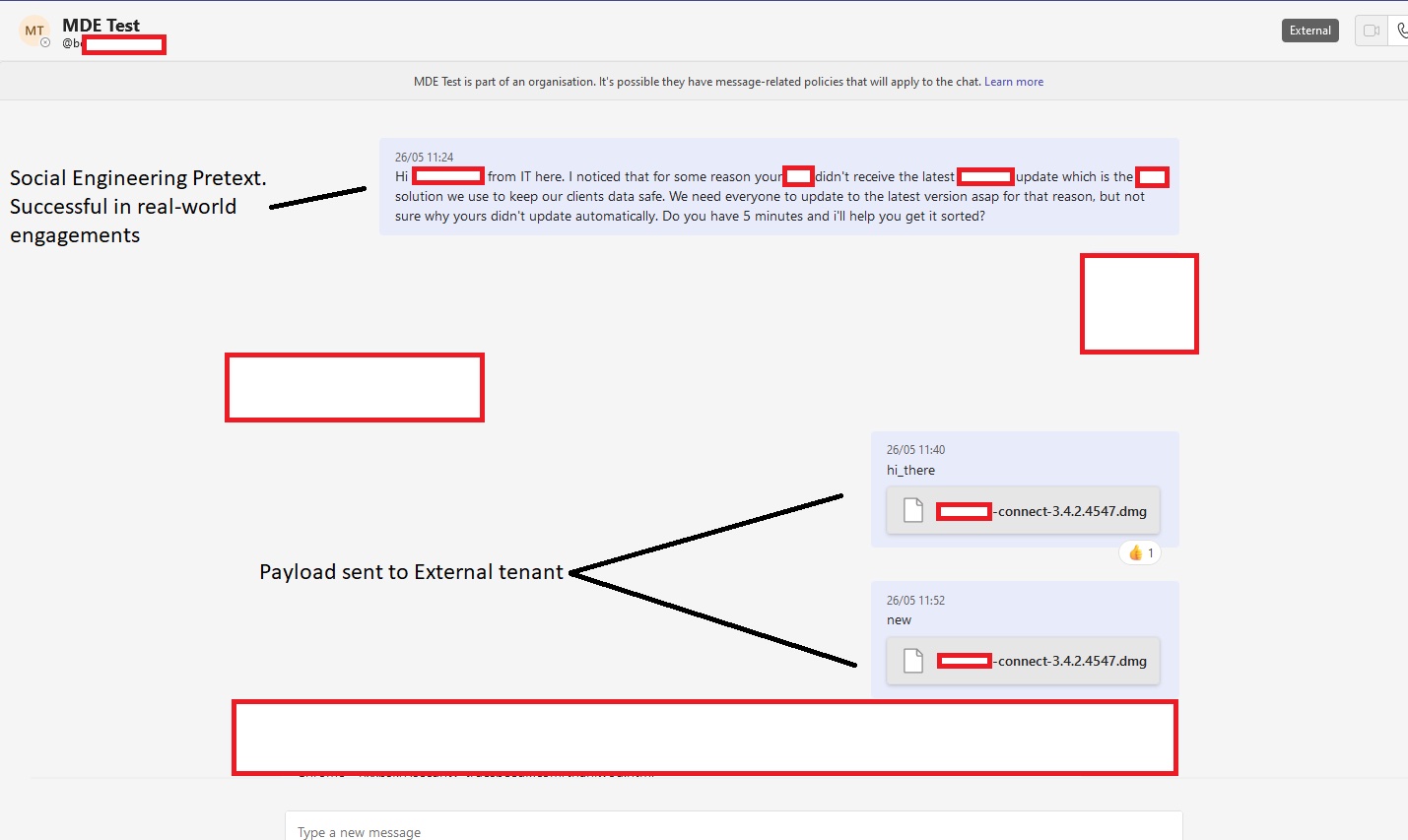

Hedefi hazırlamak için bir sosyal mühendislik bahanesiyle, bu güvenlik açığından yararlanan bir kötü amaçlı yazılım dağıtım saldırısının önemli bir başarı şansı vardır.

Güvenlik kontrollerini atlamak

Birçok kuruluş, harici kiracıların (kuruluş dışındaki M365 kullanıcıları) çalışanlarına mesaj göndermesine izin veren izin verilen güvenlik denetimlerine sahiptir. Bunun bir nedeni var: Teams aracılığıyla diğer kuruluşların üyeleri, hizmet sağlayıcılar vb. ile iletişime izin vermek isteyebilirler ve buna ihtiyaç duyabilirler.

Bu harici kullanıcılar (kiracılar) varsayılan olarak başka bir kuruluşun çalışanlarına dosya gönderemezler, ancak buna izin vermeyen istemci tarafı güvenlik denetimleri atlanabilir, Corbridge ve araştırma arkadaşı ve Jumpsec’in Saldırgan Güvenlik Başkanı Tom Ellson keşfetti.

“Güvenlik açığından yararlanmak, geleneksel bir IDOR POST isteğinde dahili ve harici alıcı kimliğini değiştirme tekniği” diye açıkladılar.

Bu, harici kiracının/saldırganın, hedefin gelen kutusunda indirilecek bir dosya olarak görünecek kötü amaçlı bir yük göndermesine olanak tanır.

Kötü niyetli taraf, hedef kuruluşun etki alanına benzer bir etki alanını kaydedip M365’e kaydettirerek ve hedef kuruluşun bilinen bir üyesinin adresini taklit eden bir e-posta adresi kullanarak başarılı bir saldırı olasılığını daha da artırabilir.

Gelen mesaj bir “Harici” banner ile etiketlenecek ve hedef bu “harici” kullanıcıyla etkileşim kurarken ekstra dikkatli olması konusunda uyarılacak, ancak çalışanların önemli bir yüzdesi muhtemelen uyarıyı görmezden gelecektir.

Corbridge, “Bu güvenlik açığı Teams aracılığıyla sosyal mühendislikle birleştirildiğinde, ileri geri bir konuşma başlatmak, bir aramaya atlamak, ekranları paylaşmak ve daha fazlası çok kolay hale geliyor” dedi.

“Bunu gerçek bir angajmanda kullanırken, bir BT teknisyeninin bahanesi, hedefe bazı kritik yazılımları güncellemek için bir çağrıya atlayıp atamayacaklarını sormak için kullanıldı.

Çağrı üzerine bu güvenlik açığı, bir yük sağlamak için kullanıldı ve tam bir sosyal mühendislik saldırısıyla birleştirildiğinde, hedef tarafından zımni olarak güvenildi.

Kötü amaçlı yük, indirilmek üzere bir dosya olarak hedefin Microsoft Teams gelen kutusuna teslim edilir. (Kaynak: asayfa)

Kötü amaçlı yazılım dağıtımı için bir araç olarak Microsoft Teams

Bu taktiğin güzelliği, neredeyse tüm modern kimlik avına karşı güvenlik kontrollerini ve özellikle de e-postayla ilgili olanları atlamasıdır.

Ayrıca, çoğu çalışana bağlantılara tıklamaması veya istenmeyen e-postalardan gelen ekleri indirmemesi öğretilmiş olsa da, birçoğu hâlâ Teams’teki kimliklere ve platform aracılığıyla alınan mesajlara ve saldırganlara doğal olarak güveniyor.

Corbridge, bulgularını Microsoft’a bildirdiklerini ve şirketin bu güvenlik açığının “acil hizmet çıtasını karşılamadığını” söylediğini söylüyor.

İşte servis zamanının yakında geleceğini umuyoruz. Bu arada, kuruluşlara şunları tavsiye eder:

- Harici kiracıların çalışanlarla iletişim kurabilmesi seçeneğini kaldırın (gerekli değilse)

- Güvenlik ayarlarını, yalnızca izin verilenler listesindeki belirli alan adlarıyla iletişime izin verecek şekilde değiştirin (iletişim halinde olmaları gereken kuruluş sayısı azsa) ve/veya

- Teams, Slack veya SharePoint gibi üretkenlik uygulamalarının saldırganlar tarafından sosyal mühendislik saldırıları düzenlemek için kullanılma olasılığı konusunda personeli eğitin

Microsoft şu anda harici kiracılardan kaynaklanan potansiyel olarak kötü niyetli olayları kapsayan günlükler sağlamadığından ve harici mesaj isteklerini kabul eden personel hakkında uyarı vermek için web proxy günlüklerini kullanmanın çok sınırlı içgörü sağladığından, girişimleri algılamanın zor olabileceğini de sözlerine ekledi.