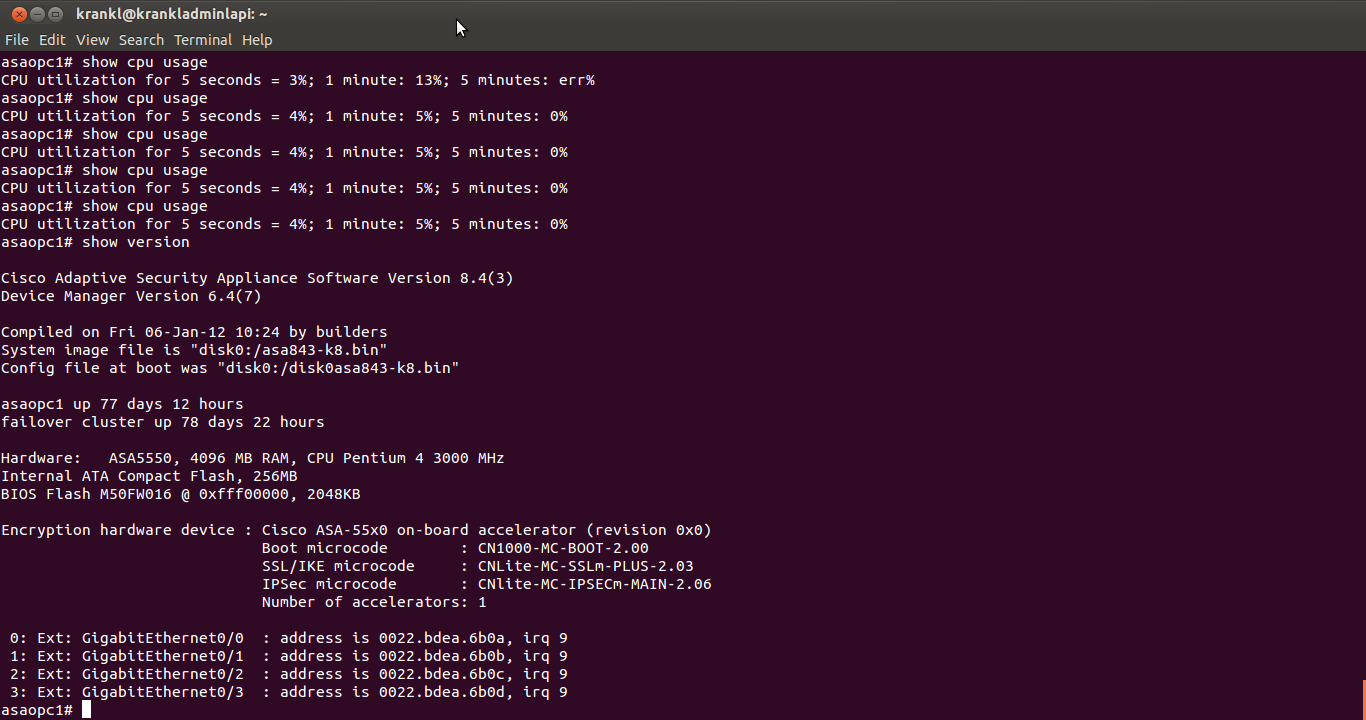

Saldırganlar tarafından istismar edilen yamalanmamış Cisco ASA hatası (CVE-2023-20269)

Cisco Adaptive Security Appliance (ASA) ve Cisco Firepower Threat Defense (FTD) güvenlik duvarlarındaki bir güvenlik açığı (CVE-2023-20269), saldırganlar tarafından internete açık savunmasız cihazlara erişim sağlamak için kullanılıyor.

Şirket yakın zamanda yayınlanan bir güvenlik tavsiyesinde “Bu güvenlik açığı, Cisco TAC destek vakasının çözümü sırasında bulundu” dedi ve bu güvenlik açığından yararlanma girişimlerini bildirdiği için Rapid7’ye teşekkür etti.

CVE-2023-20269 Hakkında

CVE-2023-20269, Cisco ASA ve FTD çözümlerinin uzaktan erişim VPN özelliğini etkilemektedir.

Aşağıdakilere izin verebilir:

- Yetkisiz bir uzaktan erişim VPN oturumu oluşturmak için kullanılabilecek geçerli kullanıcı adı ve şifre kombinasyonlarını belirlemek amacıyla, kimliği doğrulanmamış, uzak bir saldırganın kaba kuvvet saldırısı gerçekleştirmesi veya

- Yetkisiz bir kullanıcıyla istemcisiz SSL VPN oturumu kurmak için kimliği doğrulanmış, uzaktaki bir saldırgan (ancak yalnızca Cisco ASA Yazılım Sürümü 9.16 veya önceki sürümünü çalıştırırken)

Her iki yaklaşım da belirli koşulların karşılanmasını gerektirir.

Cisco, “Bu güvenlik açığı, uzaktan erişim VPN özelliği ile HTTPS yönetimi ve siteden siteye VPN özellikleri arasında kimlik doğrulama, yetkilendirme ve muhasebenin (AAA) hatalı şekilde ayrılmasından kaynaklanmaktadır” dedi.

“Bir saldırgan, kaba kuvvet saldırısı gerçekleştirirken veya geçerli kimlik bilgilerini kullanarak istemcisiz bir SSL VPN oturumu oluştururken varsayılan bir bağlantı profili/tünel grubu belirleyerek bu güvenlik açığından yararlanabilir.”

Ancak şirket, kusurun saldırganların kimlik doğrulamayı atlamasına izin vermediğini de belirtti. “Uzaktan erişim VPN oturumunu başarılı bir şekilde oluşturmak için, çok faktörlü kimlik doğrulama (MFA) yapılandırılmışsa geçerli bir ikinci faktör de dahil olmak üzere geçerli kimlik bilgileri gereklidir.”

Sömürü

Güvenlik açığını düzeltmeye çalışırken Cisco, yöneticiler için önerilerin yanı sıra, başarılı bir şekilde yararlanmaya işaret edebilecek risk azaltma adımları ve risk göstergeleri sağladı.

Rapid7 güvenlik açığı araştırması başkanı Caitlin Condon, CVE-2023-20269’un saldırganların kaba kuvvet saldırılarını daha kolay gerçekleştirmesine olanak sağladığını ve kaba kuvvetin, şirketin işletmelere yönelik son fidye yazılımı saldırılarında gözlemlediği tekniklerden biri olduğunu söylüyor.

“Cisco, tavsiye belgesinde güvenlik açığına ilişkin belirli IP’lerden veya atıf bilgilerinden bahsetmedi. Saldırgan davranışından biraz bahsettiler ama birçok saldırgan aynı davranışı sergileyebiliyordu. Daha fazla bilgi olmadan belirli bir saldırgan çakışması olup olmadığını ayırt etmek mümkün değil” dedi.

“Bu konuyla ilgili orijinal blogumuzda belirttiğimiz gibi Rapid7, Akira ve LockBit fidye yazılımı da dahil olmak üzere bir dizi farklı tekniğin ve bir dizi farklı veri yükünün kullanıldığını gözlemledi. Bu saldırıların hepsi farklıydı. Tek bir saldırganın ya da belirli bir grup saldırganın olduğu önermesini reddederim.”